Lo que antes llevaba meses para algunos de los principales científicos del mundo ahora lo pueden hacer en cuestión de segundos estudiantes universitarios gracias a un software desarrollado en el Instituto de Computación Cuántica de la Universidad de Waterloo (Canadá), que evalúa la seguridad de cualquier protocolo de distribución de clave cuántica (QKD).

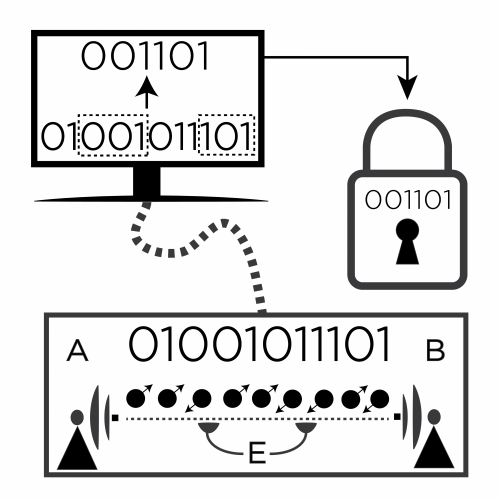

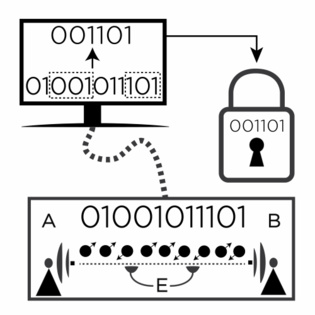

QKD permite que dos partes, Alice y Bob, establezcan una clave secreta compartida mediante el intercambio de fotones. Los fotones se comportan de acuerdo con las leyes de la mecánica cuántica, que establecen que no se puede medir un objeto cuántico sin perturbarlo.

Así que si una persona no deseada, Eve, intercepta y mide los fotones, causará una perturbación detectable por Alice y Bob. Por otro lado, si no hay perturbaciones, Alice y Bob pueden garantizar la seguridad de su clave compartida.

En la práctica, las pérdidas y el ruido de una aplicación siempre conducen a alguna perturbación, lo cual implica que una pequeña cantidad de información acerca de la clave está disponible para Eve.

Caracterizar esta cantidad de información permite que Alice y Bob eviten que la lea Eve, a costa de reducir la longitud de la clave final resultante. El principal problema teórico de la QKD es cómo calcular la longitud permitida de esta clave secreta final para cualquier protocolo dado y la perturbación observada experimentalmente.

Para este cálculo seguía siendo necesario un enfoque matemático. Los investigadores optaron por adoptar un enfoque numérico, y por razones prácticas transformaron el cálculo en un problema de optimización dual).

"Queríamos desarrollar un programa que fuera rápido y fácil de usar. También tenía que funcionar para cualquier protocolo", dice Patrick Coles, estudiante postdoctoral, en la nota de prensa de la universidad. "El problema de optimización dual reduce drásticamente el número de parámetros y la computadora hace todo el trabajo."

QKD permite que dos partes, Alice y Bob, establezcan una clave secreta compartida mediante el intercambio de fotones. Los fotones se comportan de acuerdo con las leyes de la mecánica cuántica, que establecen que no se puede medir un objeto cuántico sin perturbarlo.

Así que si una persona no deseada, Eve, intercepta y mide los fotones, causará una perturbación detectable por Alice y Bob. Por otro lado, si no hay perturbaciones, Alice y Bob pueden garantizar la seguridad de su clave compartida.

En la práctica, las pérdidas y el ruido de una aplicación siempre conducen a alguna perturbación, lo cual implica que una pequeña cantidad de información acerca de la clave está disponible para Eve.

Caracterizar esta cantidad de información permite que Alice y Bob eviten que la lea Eve, a costa de reducir la longitud de la clave final resultante. El principal problema teórico de la QKD es cómo calcular la longitud permitida de esta clave secreta final para cualquier protocolo dado y la perturbación observada experimentalmente.

Para este cálculo seguía siendo necesario un enfoque matemático. Los investigadores optaron por adoptar un enfoque numérico, y por razones prácticas transformaron el cálculo en un problema de optimización dual).

"Queríamos desarrollar un programa que fuera rápido y fácil de usar. También tenía que funcionar para cualquier protocolo", dice Patrick Coles, estudiante postdoctoral, en la nota de prensa de la universidad. "El problema de optimización dual reduce drásticamente el número de parámetros y la computadora hace todo el trabajo."

Conclusiones

El artículo, publicado en Nature Communications, presenta tres conclusiones. En primer lugar, los investigadores probaron el software respecto a resultados anteriores para protocolos estudiados y conocidos, con resultados coincidentes.

Después estudiaron protocolos que nunca se había estudiado antes, y por último desarrollaron un marco de trabajo para informar a los usuarios de cómo introducir los datos en el software utilizando un nuevo protocolo.

Números aleatorios

Científicos de la computación de la Universidad de Texas en Austin (EE.UU.), por su parte, han desarrollado un nuevo método para producir números verdaderamente aleatorios, un avance que podría ser utilizado para cifrar los datos, hacer el voto electrónico más seguro, realizar encuestas estadísticamente significativas y simular con mayor precisión sistemas complejos tales como el clima de la Tierra.

El nuevo método crea números verdaderamente aleatorios con menos esfuerzo computacional que otros métodos, lo que podría facilitar niveles significativamente más altos de seguridad para todo, desde las transacciones con tarjeta de crédito a las comunicaciones militares.

El nuevo método coge dos secuencias de números débilmente aleatorios y las convierte en una secuencia de números verdaderamente aleatorios. Secuencias débilmente aleatorias, como la temperatura del aire y los precios del mercado de valores, albergan patrones predecibles. Las secuencias verdaderamente aleatorias, como un lanzamiento de moneda, no tienen nada de predecible.

Las versiones anteriores de extractores de aleatoriedad eran menos prácticas, ya fuera porque requerían que una de las dos secuencias de código fuera verdaderamente aleatoria (que presenta un problema tipo el huevo o la gallina) o que ambas secuencias de origen estuvieran cerca de ser verdaderamente aleatorias. Este nuevo método deja de lado esas restricciones y permite el uso de dos secuencias que sólo son débilmente aleatorias.

El artículo, publicado en Nature Communications, presenta tres conclusiones. En primer lugar, los investigadores probaron el software respecto a resultados anteriores para protocolos estudiados y conocidos, con resultados coincidentes.

Después estudiaron protocolos que nunca se había estudiado antes, y por último desarrollaron un marco de trabajo para informar a los usuarios de cómo introducir los datos en el software utilizando un nuevo protocolo.

Números aleatorios

Científicos de la computación de la Universidad de Texas en Austin (EE.UU.), por su parte, han desarrollado un nuevo método para producir números verdaderamente aleatorios, un avance que podría ser utilizado para cifrar los datos, hacer el voto electrónico más seguro, realizar encuestas estadísticamente significativas y simular con mayor precisión sistemas complejos tales como el clima de la Tierra.

El nuevo método crea números verdaderamente aleatorios con menos esfuerzo computacional que otros métodos, lo que podría facilitar niveles significativamente más altos de seguridad para todo, desde las transacciones con tarjeta de crédito a las comunicaciones militares.

El nuevo método coge dos secuencias de números débilmente aleatorios y las convierte en una secuencia de números verdaderamente aleatorios. Secuencias débilmente aleatorias, como la temperatura del aire y los precios del mercado de valores, albergan patrones predecibles. Las secuencias verdaderamente aleatorias, como un lanzamiento de moneda, no tienen nada de predecible.

Las versiones anteriores de extractores de aleatoriedad eran menos prácticas, ya fuera porque requerían que una de las dos secuencias de código fuera verdaderamente aleatoria (que presenta un problema tipo el huevo o la gallina) o que ambas secuencias de origen estuvieran cerca de ser verdaderamente aleatorias. Este nuevo método deja de lado esas restricciones y permite el uso de dos secuencias que sólo son débilmente aleatorias.

Referencia bibliográfica:

Patrick J. Coles, Eric M. Metodiev, Norbert Lütkenhaus: Numerical approach for unstructured quantum key distribution. Nature Communications (2016). DOI: 10.1038/NCOMMS11712.

Patrick J. Coles, Eric M. Metodiev, Norbert Lütkenhaus: Numerical approach for unstructured quantum key distribution. Nature Communications (2016). DOI: 10.1038/NCOMMS11712.

Tendencias Científicas

Tendencias Científicas

El Internet de las Cosas se propaga rápidamente

El Internet de las Cosas se propaga rápidamente  CIENCIA ON LINE

CIENCIA ON LINE