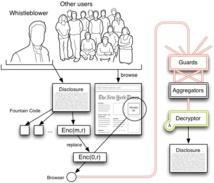

Esquema de cómo funciona AdLeaks. Fuente: AdLeaks.

Volker Roth, profesor de ciencias informáticas en la Universidad Libre de Berlín (Alemania), está trabajando en un proyecto, AdLeaks, para crear un sistema que permita a una persona transmitir datos a través de Internet sin ser observada.

El sistema AdLeaks está siendo probado actualmente como parte del proyecto UE CONFINE. Una primera versión del código fuente está disponible para ser descargada por las personas interesadas.

La transferencia de datos de forma oculta es importante, por ejemplo, para los llamados denunciantes, informadores o soplones, personas con información privilegiada que informan al público acerca de corrupción corporativa u oficial.

Ejemplos de esto son Mark Klein, que en 2006 denunció que su compañía, AT&T, colaboraba con el Gobierno estadounidense en espiar a la gente, y más recientemente Edward Snowden, que reveló hasta qué punto la Agencia de Seguridad Nacional de EE.UU (NSA) supervisa Internet.

El sistema AdLeaks quita a los datos de conexión su significado. Utiliza programas pequeños, que funcionan en la mayoría de sitios web. Incrustado en sitios web populares, este tipo de programa automáticamente cifra y transmite mensajes vacíos al servidor AdLeaks, cada vez que el sitio web es visitado. Los informadores pueden utilizar un navegador modificado que cifra mensajes confidenciales en lugar de mensajes vacíos.

Un observador que esté vigilando Internet no puede distinguir entre los dos tipos de mensajes, y no puede deducir nada de los datos de conexión ya que todos los usuarios de Internet transmiten el mismo tipo de datos, y la intención no puede suponerse.

Contexto

El debate actual se centra en gran medida en el programa PRISM, que, como recientemente se dio a conocer públicamente, permite a la NSA acceder a los datos de usuarios almacenados por Google, Apple, Microsoft y otras empresas.

Lo que a menudo se olvida, señala la nota de prensa de la Universidad Libre de Berlín, es que la NSA también tiene acceso a los datos directamente desde las conexiones de fibra óptica a través de las cuales se llevan a cabo una gran parte de las comunicaciones en Internet. Esto incluye tanto el contenido de las comunicaciones afectadas, como los datos de quién llamaba a quién y cuándo.

No todos los denunciantes se atreven a salir en público, ya que puede suponer la pérdida de empleo, o el enjuiciamiento criminal. "Incluso los denunciantes que desean permanecer en el anonimato, corren un riesgo al transmitir información a través de Internet, ya que la información recogida por la NSA permite a la organización rastrear los datos de conexión de llamadas realizadas en el pasado."

La encriptación no cambiaría nada en ese aspecto. Es mejor utilizar servicios de anonimato como Tor, que disfraza las conexiones a través de varios ordenadores y esconde el origen verdadero.

De hecho, en su origen, Tor estuvo apoyado por el Ejército de EE.UU., y en la actualidad gran parte de su presupuesto está financiado por el Gobierno estadounidense, y otros como el sueco. La revista New Yorker recomienda a denunciantes potenciales hacer uso de Tor cuando quieran darle alguna información.

El sistema AdLeaks está siendo probado actualmente como parte del proyecto UE CONFINE. Una primera versión del código fuente está disponible para ser descargada por las personas interesadas.

La transferencia de datos de forma oculta es importante, por ejemplo, para los llamados denunciantes, informadores o soplones, personas con información privilegiada que informan al público acerca de corrupción corporativa u oficial.

Ejemplos de esto son Mark Klein, que en 2006 denunció que su compañía, AT&T, colaboraba con el Gobierno estadounidense en espiar a la gente, y más recientemente Edward Snowden, que reveló hasta qué punto la Agencia de Seguridad Nacional de EE.UU (NSA) supervisa Internet.

El sistema AdLeaks quita a los datos de conexión su significado. Utiliza programas pequeños, que funcionan en la mayoría de sitios web. Incrustado en sitios web populares, este tipo de programa automáticamente cifra y transmite mensajes vacíos al servidor AdLeaks, cada vez que el sitio web es visitado. Los informadores pueden utilizar un navegador modificado que cifra mensajes confidenciales en lugar de mensajes vacíos.

Un observador que esté vigilando Internet no puede distinguir entre los dos tipos de mensajes, y no puede deducir nada de los datos de conexión ya que todos los usuarios de Internet transmiten el mismo tipo de datos, y la intención no puede suponerse.

Contexto

El debate actual se centra en gran medida en el programa PRISM, que, como recientemente se dio a conocer públicamente, permite a la NSA acceder a los datos de usuarios almacenados por Google, Apple, Microsoft y otras empresas.

Lo que a menudo se olvida, señala la nota de prensa de la Universidad Libre de Berlín, es que la NSA también tiene acceso a los datos directamente desde las conexiones de fibra óptica a través de las cuales se llevan a cabo una gran parte de las comunicaciones en Internet. Esto incluye tanto el contenido de las comunicaciones afectadas, como los datos de quién llamaba a quién y cuándo.

No todos los denunciantes se atreven a salir en público, ya que puede suponer la pérdida de empleo, o el enjuiciamiento criminal. "Incluso los denunciantes que desean permanecer en el anonimato, corren un riesgo al transmitir información a través de Internet, ya que la información recogida por la NSA permite a la organización rastrear los datos de conexión de llamadas realizadas en el pasado."

La encriptación no cambiaría nada en ese aspecto. Es mejor utilizar servicios de anonimato como Tor, que disfraza las conexiones a través de varios ordenadores y esconde el origen verdadero.

De hecho, en su origen, Tor estuvo apoyado por el Ejército de EE.UU., y en la actualidad gran parte de su presupuesto está financiado por el Gobierno estadounidense, y otros como el sueco. La revista New Yorker recomienda a denunciantes potenciales hacer uso de Tor cuando quieran darle alguna información.

La eficacia de Tor

El problema es que Tor también tiene inconvenientes. "Sólo el hecho de usarlo ya le convierte a uno en sospechoso", explica Roth. Además, su sistema de conexiones permite que un observador externo individualice de dónde proceden las conexiones.

Es más fácil de lo que parece identificar a una persona a partir de su registro de llamadas, y ni siquiera un sistema como Tor es completamente seguro a ese respecto.

Fueron estos problemas los que llevaron a Roth, junto con un grupo de estudiantes, a buscar otra solución. En cooperación con el profesor de informática Sven Dietrich, del Instituto Stevens de Tecnología de Nueva Jersey, están desarrollando AdLeaks, un sistema que, aun con toda la vigilancia de Internet, permite la transmisión de datos sin que se pueden localizar fácilmente.

UE CONFINE es un conjunto de proyectos orientados a las comunidades online, para que puedan desarrollar herramientas de análisis, protocolos y aplicaciones, y para que puedan probarlas en el mundo real.

El problema es que Tor también tiene inconvenientes. "Sólo el hecho de usarlo ya le convierte a uno en sospechoso", explica Roth. Además, su sistema de conexiones permite que un observador externo individualice de dónde proceden las conexiones.

Es más fácil de lo que parece identificar a una persona a partir de su registro de llamadas, y ni siquiera un sistema como Tor es completamente seguro a ese respecto.

Fueron estos problemas los que llevaron a Roth, junto con un grupo de estudiantes, a buscar otra solución. En cooperación con el profesor de informática Sven Dietrich, del Instituto Stevens de Tecnología de Nueva Jersey, están desarrollando AdLeaks, un sistema que, aun con toda la vigilancia de Internet, permite la transmisión de datos sin que se pueden localizar fácilmente.

UE CONFINE es un conjunto de proyectos orientados a las comunidades online, para que puedan desarrollar herramientas de análisis, protocolos y aplicaciones, y para que puedan probarlas en el mundo real.

Referencia bibliográfica:

Volker Roth, Benjamin Güldenring, Eleanor Rieffel, Sven Dietrich, Lars Ries. A Secure Submission System for Online Whistleblowing Platforms. arXiv (2013).

Volker Roth, Benjamin Güldenring, Eleanor Rieffel, Sven Dietrich, Lars Ries. A Secure Submission System for Online Whistleblowing Platforms. arXiv (2013).